一加3 Kali Nethunter初体验

前言

自从 Kali Nethunter 出世以来笔者就一直关注之,然而其兼容机型实在是有限。恰逢笔者换手机的时候一加3(下简称OP3)上市了,当时 Net Hunter 还没有对OP3的支持,但是已经适配了OP2 和 OP1,讲道理的话应该会继续支持OP3的。

果不其然,在大概12月的时候 Nethunter 的 github wiki 上支持的设备列表中出现了OP3的身影,我就在1月份刷了一次,接下来简单的说一说。

刷入

官方Github: https://github.com/offensive-security/kali-nethunter

笔者曾尝试按官方 Wiki 中的 Build 自行构建,但是失败了。于是换用了官方的 Nightly 构建资源,成功。笔者刷入的是 OOS 3.2.8,在此基础上用TWRP刷入Nethunter的kernel之后再刷入其 generic rolling 的 zi p文件即可。

官方构建: https://build.nethunter.com/nightly

之后便可以进入系统,安装 Kali 的 Chroot 即可正常使用。

Modules

以下简单介绍下NH包含的功能与软件,在官方页面https://github.com/offensive-security/kali-nethunter/wiki上有英文的介绍

Kali NetHunter Application

- Home Screen - General information panel, network interfaces and HID device status.

- Kali Chroot Manager - For managing chroot metapackage installations.

- Check App Update - For checking Kali NetHunter Android App updates.

- Kali Services - Start / stop various chrooted services. Enable or disable them at boot time.

- Custom Commands - Add your own custom commands and functions to the launcher.

- MAC Changer - Change your Wi-Fi MAC address (only on certain devices)

- VNC Manager - Set up an instant VNC session with your Kali chroot.

- HID Attacks - Various HID attacks, Teensy style.

- DuckHunter HID - Rubber Ducky style HID attacks 橡皮鸭的手机模拟器版本

- BadUSB MITM Attack - Nuff said. 将USB设备作为外接网卡进行MITM攻击

- MANA Wireless Toolkit - Setup a malicious Access Point at the click of a button. 钓鱼热点

- MITM Framework - Inject binary backdoors into downloaded executables on the fly. MITMf

- NMap Scan - Quick Nmap scanner interface.

- Metasploit Payload Generator - Generating Metasploit payloads on the fly.

- Searchsploit - Easy searching for exploits in the Exploit-DB.

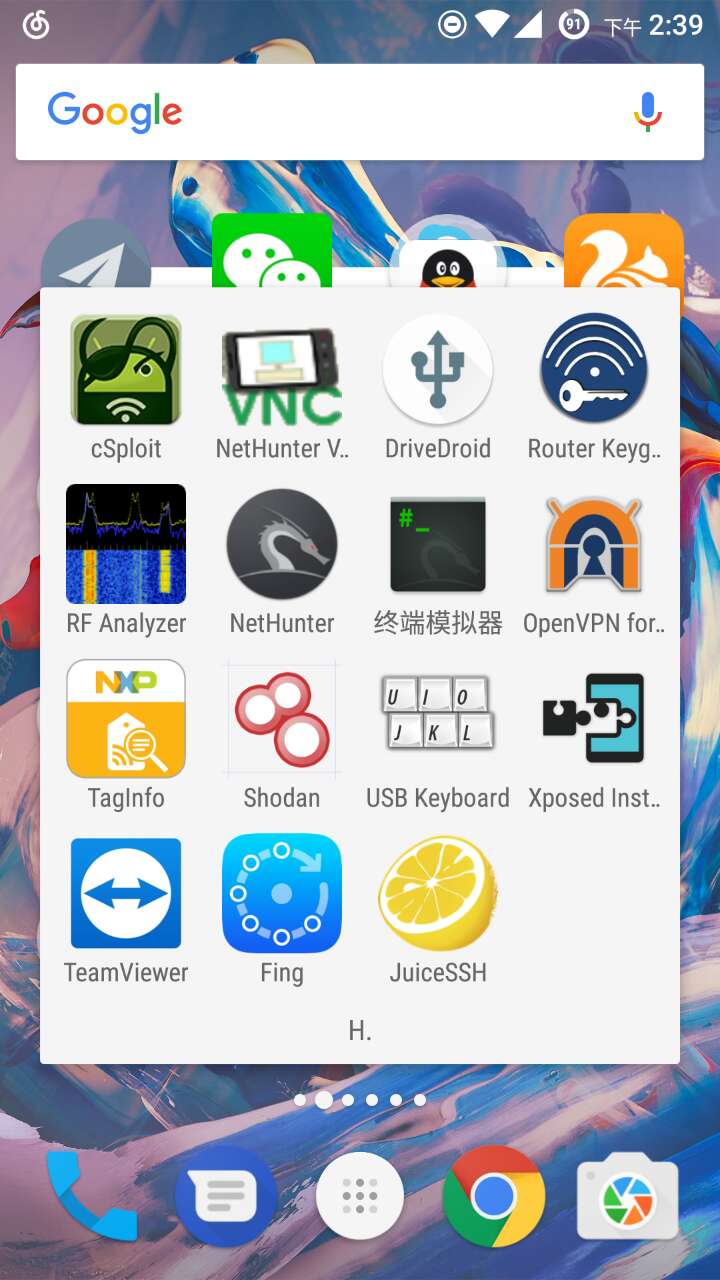

3rd Party Android Applications (WIP)

- NetHunter Terminal Application

- DriveDroid 挂在ISO到USB上,相当于可以作为启动盘

- USB Keyboard 顾名思义,将手机屏幕当键鼠用

- Shodan 不多说了

- Router Keygen

- cSploit 很好用的局域网渗透工具!极其强大

支持

由于 OP3 自带的网卡没有监听模式,所以必须外接网卡。笔者这里选用的是 TP-Link 大名鼎鼎的 WN722N。此外还需要Type C的USB OTG数据线。

请注意此时WN722N 的硬件是 wlan1, 使用前请务必

ifconfig wlan1 up

除此之外,Nethunter还支持和WiFI Pineapple连接,其还有RF Analyser的软件支持RF设备(笔者没有实验过这两个,也还没有这两个,应该是支持的,但是私以为用处不大)

最后,放一张笔者自己的Nethunter主屏幕截图

笔者在OP3上的 802.1x 协议的WiFi钓鱼已经实验成功,敬请期待!

留下评论